Test Post from Chia Sẽ Kiến Thức Và Thủ Thuật Wordpress - VPS - SEO

https://locdang.com

Top News

Test Post from Chia Sẽ Kiến Thức Và Thủ Thuật Wordpress - VPS - SEO

https://locdang.com

Test Post from Chia Sẽ Kiến Thức Và Thủ Thuật Wordpress - VPS - SEO

https://locdang.com

Ngoài chức năng DNS thông thường, khi sử dụng CloudFlare bạn còn được sử dụng hàng tấn tính năng tuyệt vời có ích và còn miễn phí như là: CDN, tường lửa hạn chế DDoS + Spam, SSL, Forward Domain và nhiều chức năng khác nữa. Tất cả đều miễn phí.

Trước đây, mình có sử dụng dịch vụ DNS của các nhà cung cấp trong nước để đảm bảo thời gian look-up IP Server khi lần đầu tiên kết nối nhanh nhất. Tuy nhiên, DNS thỉnh thoảng gặp sự cố không request được, thậm chí trang quản trị còn không vào được, die mất mấy hôm nên mình quyết tâm tìm nhà cung cấp khác và lựa chọn được CloudFlare.

CloudFlare có mạng lưới máy chủ toàn cầu phục vụ cho DNS nên lúc nào cũng đảm bảo thời gian look-up cực nhanh khi truy cập từ mọi nơi trên thế giới. Hơn nữa, tốc độ cập nhật DNS ở đây gần như là ngay lập tức luôn, rất sướng.

Mình đang tin tưởng sử dụng CloudFlare làm DNS cho rất nhiều website cá nhân. Nếu bạn chưa biết đến dịch vụ tuyệt vời này, hãy tìm hiểu ngay và tham khảo cẩn thận hướng dẫn bên dưới nhé.

I. Đăng ký tài khoản CloudFlare

Để dùng được CloudFlare, bạn cần phải có một tài khoản. Thủ tục đăng ký rất nhanh gọn.

– Đầu tiên bạn truy cập vào https://www.cloudflare.com, click Sign up now!

– Thông tin đăng ký chỉ cần nhập Email và Password là xong.

– Đăng ký xong, bạn hãy Login để sử dụng.

II. Thêm Website vào CloudFlare

1. Add Site

– Đầu tiên bạn click link Add Site để thêm website mới vào hệ thống CloudFlare. Nhập tên miền rồi click Begin Scan.

– Bạn có thể thêm nhiều tên miền cùng một lúc, mỗi tên miền cách nhau bởi dấu phẩy ,

– Đợi khoảng 1 phút để CloudFlare scan toàn bộ các bản ghi hiện có. Đây là một chức năng rất hay, bạn không cần tốn thời gian để chuyển các bản ghi DNS cũ sang nữa.

– Tiếp theo, nhấn nút Continue Setup để tiếp tục.

2. Xác nhận các bản ghi cho tên miền

– Nếu tên miền đang hoạt động, toàn bộ các bản ghi sẽ được CloudFlare quét và hiển thị bên dưới, hầu hết đều chuẩn nên bạn chỉ cần duyệt qua mà thôi.

– Có thể xuất hiện trường hợp không có bản ghi nào cả, nếu tên miền vừa được đăng ký xong.

Bạn có thể cập nhật các bản ghi ngay bây giờ hoặc cập nhật sau, ở bước III. Quản lý DNS mình có nói chi tiết bên dưới.

Nhấn nút Continue để tiếp tục.

3. Lựa chọn Plan

CloudFlare có khá nhiều plan với các chức năng cao cấp, tuy nhiên chúng ta chỉ cần dùng Free Plan là đủ rồi.

Chọn Free Website rồi nhấn Continue.

4. Trỏ Name servers về CloudFlare

Cuối cùng, CloudFlare cung cấp 2 bản ghi Name servers, hãy trỏ tên miền về Name servers mới này. Nhấn Continue để hoàn tất.

Đợi một lúc chờ tên miền cập nhật Name servers xong thì CloudFlare sẽ tự động gửi một email thông báo hoàn tất. Tên miền đã xuất hiện trong tài khoản của bạn và có Status là Active.

Vậy là xong, website hoạt động rồi đó.

Xem thêm series: Hướng dẫn quản lý tên miền để thay đổi Nameserver.

III. Quản lý DNS

Đây là thao tác quan trọng nhất khi sử dụng CloudFlare bạn phải nắm vững.

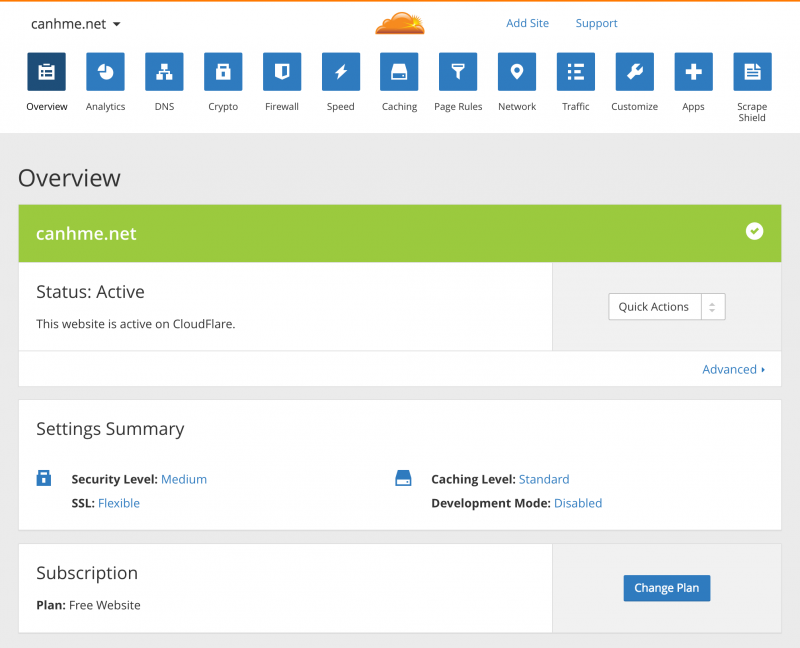

Nếu muốn thay đổi các bản ghi của tên miền, sau khi đăng nhập, bạn hãy click vào tên miền muốn sửa. Giao diện chính sẽ xuất hiện như sau:

Nhấn vào link DNS ở hàng trên cùng, bạn sẽ thấy tất cả các bản ghi DNS như ở bước 2 bên trên.

Click bản ghi tương ứng để cập nhật hoặc nhấn nút để xóa bỏ.

Bạn cần lưu ý 2 biểu tượng On CloudFlare và Off CloudFlare

- On CloudFlare (đám mây màu vàng, bật CloudFlare): kích hoạt các chức năng miễn phí của CloudFlare như CDN, ẩn IP gốc, Firewall chống DDoS…

- Off CloudFlare (đám mây màu xám, tắt CloudFlare): tắt toàn bộ chức năng của CloudFlare. Chỉ dùng làm DNS.

Để thay đổi trạng thái On và Off, bạn chỉ cần click vào biểu tượng đám mây là được.

Do mình không thích sử dụng CDN nên thường chọn Off CloudFlare, tắt hết các service đi, chỉ dùng làm DNS trung gian mà thôi. Khi gặp vấn đề mới bật lên để dùng Firewall hạn chế DDoS. Tuy nhiên, mình khuyên các bạn nên bật các service.Một số nhà mạng trong nước cấm Blogspot không truy cập được, khi bật On CloudFlare bạn sẽ dễ dàng vượt qua. Xem thêm hướng dẫn cài đặt tên miền cho Blogspot.

Tạo subdomain

Nếu muốn thêm subdomain, bạn chỉ cần tạo bản ghi A với Name là subdomain cần tạo và IPv4 nhập vào địa chỉ IP muốn trỏ đến rồi click Add Record là được.

Như hình ảnh ví dụ bên trên, mình đã tạo sẵn một subdomain là sub trỏ đến IP 108.61.127.127

IV. Kích hoạt các dịch vụ nâng cao

Ngoài chức năng căn bản DNS trung gian, CloudFlare còn có một số chức năng nâng cao nữa như Firewall, CDN (trong phần Caching), Free SSL (trong phần Crypto), Minify (trong phần Speed), URL Forwarding (trong phần Page Rules)…

Firewall và CDN mặc định sẽ được kích hoạt nếu record trỏ đến domain.com và www bật đám mây màu vàng On CloudFlare.

Giờ mình sẽ hướng dẫn thêm về Page Rules – URL Forwarding, dùng để redirect domain hoặc link bất kỳ sang một đường dẫn khác và Crypto, kích hoạt SSL – HTTPS cho website.

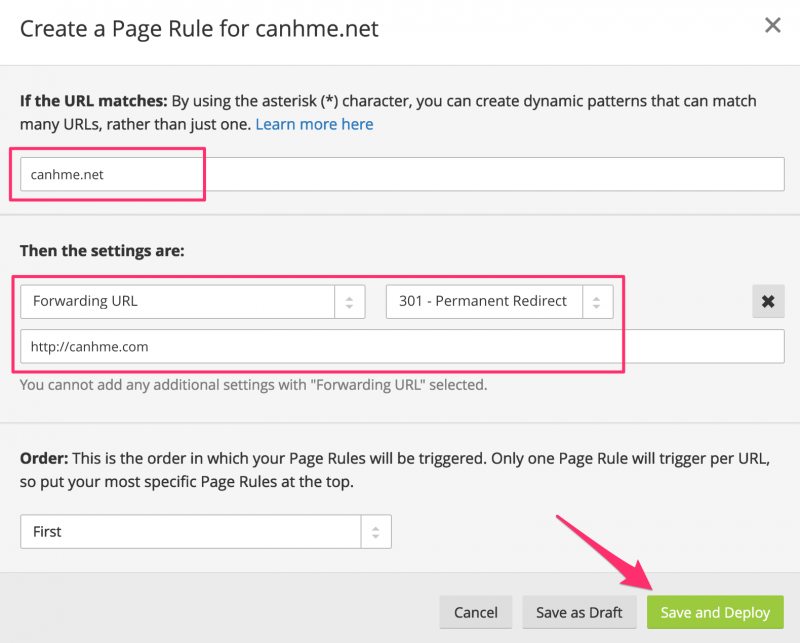

1. Page Rules: URL Forwarding – Redirect tên miền

Page Rules là chức năng dùng để tạo link redirect của CloudFlare. Mỗi tên miền được tạo tối đa 3 rule free.

Trong ví dụ này mình sẽ redirect tên miền canhme.net sang canhme.com mà không cần hosting, chỉ cần dùng name server của CloudFlare.

– Đầu tiên bạn cần tạo DNS cần thiết và kích hoạt đám mây On CloudFlare, bao gồm 1 record A và 1 record CNAME www, tương tự như hình bên dưới.

Riêng IP bạn có thể trỏ đến IP bất kỳ, tốt nhất dùng luôn IP của tên miền sẽ redirect đến.

– Tiếp theo bạn click vào biểu tượng Page Rules ở menu trên cùng rồi chọn Create Page Rule và điền thông tin tương tự như sau:

Nhấn Save and Deploy để lưu lại.

– Tạo thêm một rule nữa với URL là www.canhme.net, kết quả cuối cùng của bạn sẽ tương tự như sau:

Đợt vài giây để CloudFlare cập nhật là bạn có thể kiểm tra ngay kết quả rồi đó.

2. Crypto – Chứng chỉ SSL miễn phí

CloudFlare cung cấp dịch vụ SSL miễn phí, thao tác cài đặt vô cùng đơn giản, hơn cả Let’s Encrypt luôn.

Các loại certificate ở CloudFlare như sau:

- Flexible: cung cấp SSL miễn phí, nhưng dữ liệu gửi từ CloudFlare về máy chủ sẽ không được mã hóa. Bạn không cần cài chứng chỉ SSL trên server. Sau vài click là chạy, tất cả các loại website đều sử dụng được.

- Full: cung cấp chứng chỉ SSL mất phí, dữ liệu từ CloudFlare gửi về máy chủ sẽ được mã hóa. Tuy nhiên bạn phải có một chứng chỉ SSL, có thể sử dụng chứng chỉ tự ký, hoặc tạo chứng chỉ của CloudFlare. Tài khoản của bạn phải là tài khoản Pro mới sử dụng được.

- Full (strict): tương tự kiểu Full nhưng CloudFlare sẽ xác thực chứng chỉ này, chứng chỉ của bạn phải mua hoặc sử dụng Let’s Encrypt. Tài khoản của bạn phải là tài khoản Pro mới sử dụng được.

Mình sẽ hướng dẫn các bạn kích hoạt Flexible SSL, dùng miễn phí luôn.

– Đầu tiên bạn cần tạo DNS cần thiết và kích hoạt đám mây On CloudFlare, bao gồm 1 record A và 1 record CNAME www, tương tự như hình bên dưới.

Nếu có những subdomain khác muốn dùng SSL, bạn cũng cần phải kích hoạt đám mây màu vàng như trên.

– Ở menu trên cùng, bạn nhấn vào biểu tượng Crypto, sau đó chọn Flexible ở dòng SSL ngay phía dưới:

Vậy là xong rồi đó, đợi một lúc để CloudFlare cập nhật là bạn có thể truy cập thẳng vào đường dẫn

https://domain.com, nếu truy cập được là thành công.– Lần đầu bạn có thể gặp lỗi vỡ giao diện, hoặc không hiển thị thanh địa chỉ màu xanh, nguyên nhân do chúng ta chưa chỉnh toàn bộ link bài viết, ảnh, file css, file js từ http sang https.

Nếu bạn dùng WordPress, hãy cài đặt và kích hoạt Plugin Easy HTTPS Redirection hoặc Really Simple SSL để tự động chuyển toàn bộ link http sang https, xóa cache nếu cần thiết nữa.

Trong danh sách Hosting khuyên dùng của WordPress, DreamHost luôn có mặt trong nhiều năm qua. Dù giá cả không cao ngất như FlyWeel hay SiteGround, cũng không có họ hàng thân thích với Automatic (nhà sáng lập WordPress) như BlueHost, nhưng DreamHost có sự hài hòa giữa chất lượng, giá cả và uy tín để lọt vào danh sách khuyên dùng, điều mà vô số cái tên đình đám khác phải ao ước.

DreamHost chỉ cung cấp 1 gói Shared Hosting duy nhất – Unlimited Hosting – không giới hạn số lượng websites, lưu trữ, băng thông hay mọi thông số kỹ thuật khác. Gói Unlimited Hosting này được tích hợp các công nghệ hiện đại nhất để tối ưu tuyệt đối cho mã nguồn WordPress.

Điểm tuyệt vời nữa của DreamHost mà không nhà cung cấp nào có được là họ tặng cho bạn 1 ip riêng ứng với mỗi addon domains, điều này cho phép bạn xây dựng cả 1 hệ thống sites vệ tinh để tăng tốc SEO ngay trên cùng 1 gói Hosting, thay vì phải mua IP riêng giá vài $ mỗi tháng như các nhà cung cấp khác. Có thể nói DreamHost là Hosting trong mơ cho hệ thống WordPress Websites.

Thông số nổi bật Hosting cao cấp DreamHost

- Lưu trữ cao cấp full SSD

- Công nghệ tăng tốc OPcache

- Unlimited Domains, Bandwidth&Storage, Databases & Email Accounts…

- Miễn phí IPs cho Addon Domains

- Tích hợp free chứng chỉ SSL kích hoạt dễ dàng,tự động gia hạn miễn phí

- Crontab Access,Full CGI Access,SSH Access support…

- Server Side Includes (SSI)

- Subversion Repository (SVN)

- IPv6 Support

- Tặng domain và miễn phí Whois Privacy cùng $100 Google AdWords Credit

- Support tuyệt vời 24/24 và 97-day money back guarantee

DreamHost ít khi có khuyến mãi lớn, tuy nhiên họ có chương trình giảm $50 khi bạn thanh toán theo năm, không những vậy bạn còn được miễn phí 1 tên miền và dịch vụ ẩn thông tin Whois Privacy (tiếc kiệm đến gần $20 nữa). Hãy truy cập link giảm giá bên dưới để nhận được ưu đãi này:

Mua Hosting giảm $50 tại DreamHost

Quà tặng khi đăng ký Hosting DreamHost qua link của VHW

Khi mua Hosting DreamHost theo link của VHW ở trên, bạn sẽ nhận được quà tặng là 1 năm sử dụng themes/ plugins chuyên nghiệp trong chương trình Dịch vụ VHW, hỗ trợ cài đặt A-Z.

Sau khi mua Hosting DreamHost, hãy email về vuihocweb@gmail.com thông tin ngày giờ thanh toán và yêu cầu themes/ plugins … để được VHW hỗ trợ. Hoặc có thể comment trực tiếp bên dưới để VHW chủ động liên hệ lại với bạn.

Chúc các bạn vui vẻ!

Như các bạn đã biết, ở một số trang web download hiện nay thường dùng link rút gọn thông qua các dịch vụ như adf.ly, short.am, ouo.io,... Mà đặc điểm chung của những link này là chứa rất nhiều quảng cáo, nhấn vào sẽ thấy hàng loạt các pop-up hiện ra, muốn vào được link gốc bạn phải chờ ít nhất 3 giây hoặc nhiều hơn đối với một số trang.

Hôm nay mình sẽ hướng dẫn các bạn giải quyết triệt để vấn đề này trên các trình duyệt Chrome, Cốc Cốc và Firefox.

Cách thức hiện (Làm tương tự nhau trên cả ba trình duyệt Chrome, Cốc Cốc và Firefox)

Bước 1: Các bạn hãy tải về và cài đặt tiện ích Tampermonkey vào trình duyệt theo đường dẫn bên dưới.

- Dành cho Chrome và Cốc Cốc: Tampermonkey - Cửa hàng Chrome trực tuyến

- Dành cho Firefox: Tampermonkey :: Tiện ích Firefox

Bước 3: Các bạn tắt và khởi động lại trình duyệt để các thay đổi được áp dụng.

Bước 3: Các bạn tắt và khởi động lại trình duyệt để các thay đổi được áp dụng.Như vậy là đã thành công, bây giờ các bạn có dùng một link nào đó để test thử xem thế nào.

Cách tắt Scipt AdsBypasser

Rất đơn giản, bạn chỉ cần nhấn vào biểu tượng Tampermonkey nằm cạnh khung địa chỉ của trình duyệt và chuyển từ ON sang OFF ở tùy chọn AdsBypasser.

Các bạn đừng nên quá lạm dụng công cụ này, mà đôi khi ta cũng nên tắt nó đi để ủng hộ cho website, đơn cử như đối với một số trang cho getlink vip miễn phí. Bạn đã được download maxspeed miễn phí thì cũng nên bỏ chút ít thời gian của mình để ủng hộ cho trang.

Đầu năm 2018, cả thế giới công nghệ chao đảo bởi 2 lỗ hổng bảo mật nghiêm trọng – Meltdown và Spectre. Được cảnh báo lần đầu bởi Google vào 04/01, cho đến nay 2 lỗ hổng trên đã được xác nhận bởi những tên tuổi lớn trong ngành công nghiệp sản xuất phần cứng như Intel, ARM, AMD và Apple…

Meltdown và Spectre là lỗ hổng trong cách thức hoạt động của vi xử lý, được lợi dụng để đọc những thông tin trong bộ nhớ của hệ thống, như mật khẩu, khóa mã hóa hay bất kì thông tin nhạy cảm nào.

Đáng chú ý là hầu như mọi máy tính, smartphone hay các dịch vụ Cloud đều bị ảnh hưởng bởi lỗ hổng bảo mật này, kể cả đã được sản xuất cách đây cả thập kỉ. Với hệ thống điện toán đám mây, phương thức tấn công này lại càng nguy hiểm hơn. Nếu như chỉ một người dùng sử dụng hệ thống không bảo mật, nguy cơ lộ dữ liệu của tất cả người dùng trong hệ thống là rất cao. Tuy vậy, lỗ hổng này không hề dễ khai thác, hiện chưa có cuộc tấn công diện rộng ngoài tầm kiểm soát nào được ghi nhận. Bên cạnh đó, Intel, Amazon, Google, Apple và Microsoft đã ngay lập tức đưa ra những bản sửa lỗi cho hệ thống. Cụ thể là Linux, Android, iOS (11.2), macOS (10.13.2), tvOS (11.2) và Windows 10 đều đã được cập nhật.

Tuy vậy, lỗ hổng này không hề dễ khai thác, hiện chưa có cuộc tấn công diện rộng ngoài tầm kiểm soát nào được ghi nhận. Bên cạnh đó, Intel, Amazon, Google, Apple và Microsoft đã ngay lập tức đưa ra những bản sửa lỗi cho hệ thống. Cụ thể là Linux, Android, iOS (11.2), macOS (10.13.2), tvOS (11.2) và Windows 10 đều đã được cập nhật.

Điều tốt nhất bạn có thể làm ở thời điểm này là đảm bảo hệ thống được cập nhật phiên bản mới nhất, bao gồm cả máy tính cá nhân, điện thoại và VPS/Server.

Lưu ý: báo cáo cho thấy bản cập nhật này có thể khiến những hệ thống cũ chậm đi, giảm hiệu suất.

1. Chuẩn bị cập nhật

Luôn luôn backup dữ liệu quan trọng trước khi thực hiện. Kiểm tra phiên bản Kernel hiện tại. Ví dụ VPS Vultr CentOS 7:

# uname -r

3.10.0-693.11.6.el7.x86_64

# yum list kernel

Installed Packages

kernel.x86_64 3.10.0-693.el7 @CentOS

kernel.x86_64 3.10.0-693.11.6.el7 @updates

Một số nhà cung cấp chỉ có thể check qua

yum, ví dụ Linode# uname -r

4.14.12-x86_64-linode92

# yum list kernel

Installed Packages

kernel.x86_64 3.10.0-693.el7 @anaconda

kernel.x86_64 3.10.0-693.2.2.el7 @updates

kernel.x86_64 3.10.0-693.11.6.el7 @updates

– Các phiên bản Kernel đã được vá lỗi:

- RHEL 6.x [2.6.32-696.18.7] hoặc 7.x [3.10.0-693.11.6]

- CentOS 6.x [2.6.32-696.18.7] hoặc 7.x [3.10.0-693.11.6]

- Fedora 26 [4.14.11-200] hoặc 27 [4.14.11-300]

- Debian stretch [4.9.0-5-amd64]hoặc jessie [3.16.0-5-amd6] hoặc wheezy [3.2.0-5-amd64]

- CoreOS [4.14.11-coreos]

- Arch Linux [phiên bản mới nhất]

- Gentoo Linux [phiên bản mới nhất]

- Ubuntu Linux v16.04 [4.4.0-109-generic or 4.13.0-26-generic] hoặc v17.10 [4.13.0-25-generic] hoặc 14.04 [3.13.0-139-generic]

- SUSE – SLES 12 SP3 [4.4.103-6.38.1] hoặc SLES 12 SP2 [4.4.103-92.59.1] hoặc SLES 11 SP4 [3.0.101-108.21.1] hoặc SLES 11 SP3-LTSS [3.0.101-0.47.106.11.1]

Ví dụ, bạn cần cập nhật lên Kernel 3.10.0-693.11.6 (hoặc mới hơn) đối với CentOS 7

2. Cập nhật và khởi động lại hệ thống

Lưu ý: Nếu hệ thống đã được cập nhật lên phiên bản mới nhất, bạn không cần thực hiện gì thêm.

No packages marked for update

– Đối với CentOS/RHEL/Oracle/Scientific Linux, ví dụ CentOS 7

# yum -y update

Installed:

kernel.x86_64 0:3.10.0-693.11.6.el7

# reboot

– Đối với Debian/Ubuntu Linux

# apt-get update

# apt-get upgrade

# shutdown -r 0

– Đối với Fedora Linux

# dnf --refresh update kernel

# dnf update

# reboot

– Đối với Amazon Linux chạy AWS (Amazon Web Services)

# yum update kernel

# reboot

– Đối với Arch Linux

# pacman -Syu

# reboot

– Đối với Suse Enterprise Linux Server 12-SP3

# zypper in -t patch SUSE-SLE-SERVER-12-SP3-2018-12=1

# zypper patch

# reboot

Như vậy, bạn đã có thể tạm thở phào trước 2 lỗ hổng bảo mật nghiêm trọng này, dù hệ thống có thể chậm đi đôi chút. HÃY CẬP NHẬT HỆ THỐNG CỦA BẠN NGAY HÔM NAY!

3. Các thông tin liên quan Meltdown và Spectre

– Trang thông tin chính thức (cập nhật liên tục) Meltdown and Spectre.

– Minh họa Meltdown Dump Memory

– Minh họa Meltdown khai thác thông tin (mật khẩu và hình ảnh)

– Có thể phát hiện ai đó khai thác lỗ hổng Meltdown/Spectre lên hệ thống không?

Hầu như là không. Việc khai thác lỗ hổng bảo mật không để lại bất kỳ dấu vết nào trên file log

– Phần mềm Antivirus có thể phát hiện hoặc ngăn chặn cuộc tấn công này không?

Mặc dù có thể về mặt lý thuyết, điều này là không trong thực tế. Không giống các malware thông thường, Meltdown và Spectre rất khó để phân biệt với các ứng dụng thông thường. Tuy vậy, phần mềm antivirus có thể phát hiện malware sử dụng cách thức tấn công này bằng cách so sánh các mã nhị phân.

– Những gì có thể bị rò rỉ?

Nếu hệ thống của bạn bị ảnh hưởng, những thông tin lưu trên bộ nhớ có thể bị rò rỉ, bao gồm mật khẩu và các dữ liệu nhạy cảm khác lưu trữ trên hệ thống.

– Những hệ thống nào bị ảnh hưởng bởi Meltdown và Spectre?

Mọi hệ thống – Máy tính, smartphone và cả điện toán đám mây. Cụ thể hơn, mọi bộ vi xử lý của Intel, ARM, AMD đều bị ảnh hưởng.

– Script sau có thể kiểm tra hệ thống của bạn có bị khai thác lỗ hổng Meltdown/Spectre không:

# cd /tmp/

# yum install wget -y && wget https://raw.githubusercontent.com/speed47/spectre-meltdown-checker/master/spectre-meltdown-checker.sh

# sh spectre-meltdown-checker.sh

Trong đó, VULNERABLE – có thể bị khai thác và NOT VULNERABLE – không bị khai thác